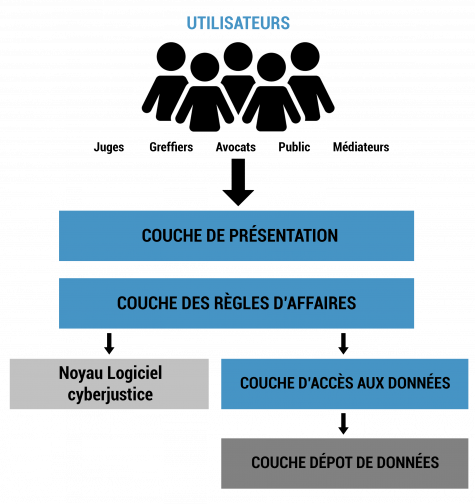

Architecture logicielle

Notre architecture logicielle

Notre vision de l’architecture logicielle est que celle-ci doit reposer sur une organisation en couches de manière à bien séparer les fonctions et responsabilités des composantes logicielles

L’architecture logicielle de la plateforme présente les caractéristiques suivantes :

Faible couplageSéparation des responsabilités entre les différents composants qui sont faiblement dépendants les uns des autres. |

Grande cohésionSpécialisation des composants autour d’un ensemble de responsabilités cohérentes. |

Les trois couches de l’architecture logicielle :

1. Couche de présentation

Cette couche est essentiellement composée des pages Web qui seront présentées aux utilisateurs.

2. Couche des règles d’affaires

Cette couche a pour fonction de traiter les requêtes des utilisateurs et de préparer l’information à afficher sur les pages Web en fonction du contexte. Pour ce faire, cette couche devra interagir avec les « Services du noyau logiciel cyberjustice » ou communiquer avec sa propre couche d’accès aux données.

3. Couche d’accès aux données

Cette couche permet l’accès à la base de données de l’application qui conserve les informations propres à l’application Web elle-même.

Nos solutions logicielles peuvent accommoder un nombre variable de types d’utilisateurs, qui une fois enregistrés, pourront accéder à leurs dossiers. Ces utilisateurs. Une fois enregistrés et authentifiés, les utilisateurs pourront accéder à leur dossier. Ils se verront attribuer un rôle et des droits d’accès variables déterminé par leur organisation et par la politique de gestion des droits d’accès.

L’authentification des utilisateurs est assurée par un service distinct des solutions logicielles. Cette manière de procéder permet une flexibilité accrue pour l’intégration de nos logiciels dans l’environnement où ils sont déployés.

Les services d’authentification peuvent être un domaine sous « Active Directory », une application dédiée implémentant le « Windows Identity Foundation » ou encore les services d’authentification de Google, Facebook, Hotmail, etc.

Ce contenu a été mis à jour le 25 octobre 2018 à 11 h 44 min.